Von Code Sentinel, Technical Project Manager & Security-Experte bei Java Fleet Systems Consulting in Tübingen

Serie: CI/CD Mastery – Von Manual zu Automatisch

Teil 4 von 12 | Modul 1: Foundations & Basics

📍 Wo stehst du in der Serie?

MODUL 1: Foundations & Basics ├─ ✅ Teil 1 (24.10): Erste Pipeline ├─ ✅ Teil 2 (31.10): Security Gates (OWASP & Trivy) ├─ ✅ Teil 3 (07.11): Coverage Gates (JaCoCo) └─ 📍 Teil 4 (14.11): Quality Gates (SonarQube) ← DU BIST HIER MODUL 2: Container-Optimization (ab 21.11) MODUL 3: Deployment-Strategien (ab 12.12) MODUL 4: Enterprise & Advanced (ab 02.01)

📚 Was du bisher gelernt hast

In Teil 1 hast du gelernt:

- ✅ Deine erste CI/CD-Pipeline zu bauen

- ✅ Automatische Builds + Tests einzurichten

- ✅ GitHub Actions ODER Jenkins zu nutzen

In Teil 2 hast du gelernt:

- ✅ OWASP Dependency Check für Security-Scans

- ✅ Trivy für Container-Scanning

- ✅ CVE-Reports zu lesen und zu fixen

In Teil 3 hast du gelernt:

- ✅ JaCoCo für Test-Coverage einzusetzen

- ✅ Coverage-Metriken richtig zu interpretieren

- ✅ Warum 100% Coverage nicht 100% sicher bedeutet

Heute schließen wir Modul 1 ab: SonarQube für Code-Quality + alle Tools orchestrieren!

⚡ Kurze Zusammenfassung – Das Wichtigste in 30 Sekunden

Das Problem: Deine Pipeline ist grün – OWASP findet keine CVEs, Trivy findet keine Container-Vulnerabilities, JaCoCo zeigt 95% Coverage. Aber der Code? Ein Wartungsalbtraum mit 500 Code Smells und Technical Debt für 2 Monate!

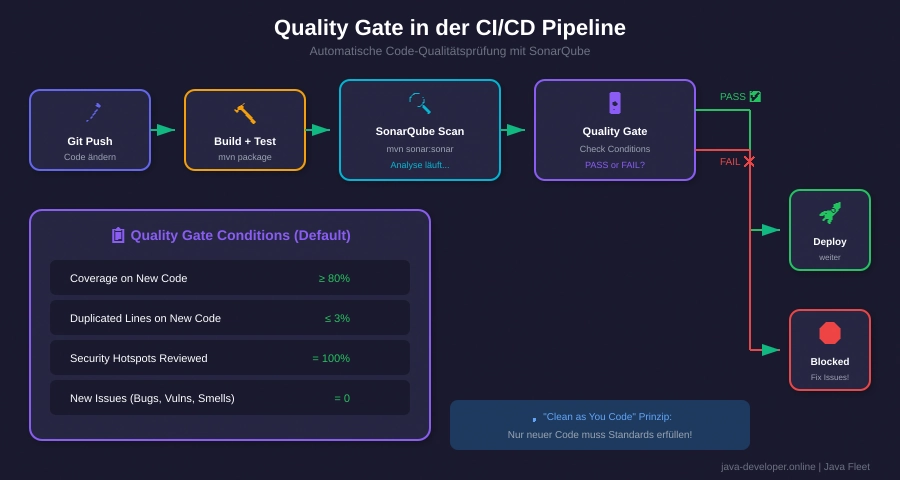

Die Lösung: SonarQube als finaler Quality Gate – misst Code-Quality, Technical Debt und findet Bugs, die Tests übersehen. Plus: Integration aller Tools für complete Quality-Pipeline!

Das lernst du heute:

- ✅ SonarQube in GitHub Actions/Jenkins integrieren

- ✅ Quality Gates konfigurieren (was ist „good enough“?)

- ✅ Technical Debt systematisch messen und reduzieren

- ✅ Alle Quality-Tools orchestrieren (OWASP + Trivy + JaCoCo + SonarQube)

Bottom line: Nach diesem Teil hast du eine Production-Ready Quality-Pipeline, die Code nicht nur auf Funktionalität, sondern auf Wartbarkeit, Sicherheit UND Qualität prüft!

👋 Moin! Code Sentinel hier

Schön, dass du wieder dabei bist! 🛡️

Warum Quality Gates? Gestern schrieb Anna aus München mir mit diesem Problem:

„Code Sentinel, unsere Pipeline ist komplett grün! OWASP findet nichts, Trivy findet nichts, 95% Test-Coverage – alles perfekt! Aber… der neue Junior-Dev hat gestern den Code angeschaut und meinte: ‚Das kann ich nicht verstehen. Zu viele verschachtelte Bedingungen, keine Kommentare, 800 Zeilen in einer Methode…‘ Was machen wir falsch?“

Meine Antwort: „Du machst nichts falsch – aber dir fehlt der letzte Quality-Gate: Code-Qualität selbst!“

Die harte Wahrheit:

- ✅ OWASP prüft Dependencies

- ✅ Trivy prüft Container

- ✅ JaCoCo prüft Test-Coverage

- ❌ Niemand prüft den Code selbst!

Zeit für SonarQube! 🚀

🎯 Das Problem: Grüne Pipeline ≠ Guter Code

Was Tests NICHT finden

Du kennst das Problem: Tests prüfen Funktionalität. Aber sie sagen dir nichts über Wartbarkeit, Lesbarkeit oder Maintainability.

Stell dir vor, du hast diesen Code:

@Service

public class UserService {

public User processUser(String id, String name, String email,

String role, boolean active, int age) {

if (id != null) {

if (name != null) {

if (email != null) {

if (role != null) {

if (active) {

if (age > 18) {

User user = new User();

user.setId(id);

user.setName(name);

user.setEmail(email);

user.setRole(role);

user.setActive(active);

user.setAge(age);

// 500 weitere Zeilen Code...

return user;

} else {

throw new IllegalArgumentException("Too young");

}

} else {

throw new IllegalStateException("User not active");

}

} else {

throw new IllegalArgumentException("Role is null");

}

} else {

throw new IllegalArgumentException("Email is null");

}

} else {

throw new IllegalArgumentException("Name is null");

}

} else {

throw new IllegalArgumentException("ID is null");

}

}

}

Tests: Alle grün! ✅

Coverage: 100%! ✅

Security: Keine CVEs! ✅

Problem: Cognitive Complexity = 47 (Grenze: 15) ❌

Was bedeutet das konkret?

- Cognitive Complexity 47 bedeutet:

- 6 verschachtelte Bedingungen

- Jede weitere Ebene verdoppelt die mentale Last

- Ein Mensch kann maximal 7±2 Dinge gleichzeitig im Kopf behalten

- Bei Complexity 47? Unmöglich zu überblicken!

- Die realen Kosten:

- 🔴 Wartungszeit: +400% für Änderungen

- 🔴 Fehlerrate: 3x höher bei Änderungen

- 🔴 Onboarding: Neue Entwickler brauchen Wochen

- 🔴 Debugging: Stunden statt Minuten

Anna’s Problem: Die Pipeline sieht das nicht! 😰

🛡️ SonarQube: Der Code-Quality-Wächter

Was ist SonarQube?

SonarQube ist wie ein Code-Reviewer, der NIE müde wird:

Was es macht:

- 📊 Code-Quality misst (Complexity, Duplications, Code Smells)

- 🐛 Bugs findet (potenzielle Runtime-Fehler)

- 🔐 Security-Hotspots identifiziert (zusätzlich zu OWASP!)

- ⏱️ Technical Debt berechnet (wie lange dauert das Aufräumen?)

Im Gegensatz zu Tests:

- Tests prüfen: „Macht der Code das Richtige?“

- SonarQube prüft: „Ist der Code gut geschrieben?“

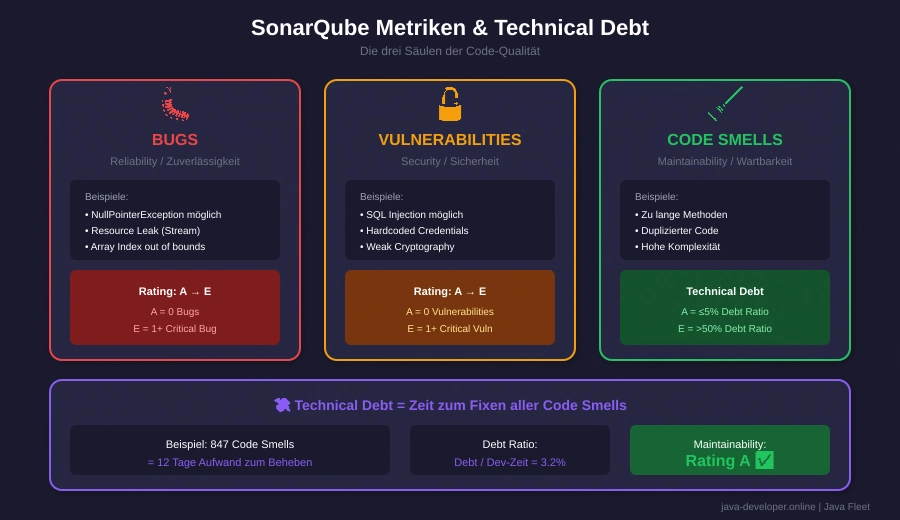

Die drei Kategorien

SonarQube kategorisiert Issues in drei Bereiche:

1. Bugs 🐛

Was sind Bugs in SonarQube?

Potenzielle Runtime-Fehler, die Tests übersehen können – weil der Test-Case den kritischen Pfad nicht abdeckt.

Beispiel 1: NullPointerException-Risiko

// ❌ SonarQube findet: Potential NullPointerException

public String getName(User user) {

return user.getName().toUpperCase();

// Was wenn user.getName() = null?

}

// Security-Perspektive:

// - NullPointerException = Information Disclosure

// - Stack-Trace könnte sensitive Infos leaken

// - Service-Disruption möglich

// ✅ SonarQube-Lösung:

public String getName(User user) {

String name = user.getName();

return name != null ? name.toUpperCase() : "UNKNOWN";

}

Warum Tests das übersehen:

Dein Test nutzt immer einen User mit gültigen Daten. Der Edge-Case getName() = null wird nie getestet!

Beispiel 2: Resource-Leak

// ❌ SonarQube findet: Resource-Leak

public void readFile(String path) {

FileInputStream fis = new FileInputStream(path);

// Vergessen zu schließen! Memory-Leak!

}

// Security-Perspektive:

// - Offene File-Handles = DOS möglich

// - Nach 1024 offenen Files: System-Crash

// - Angreifer könnte das ausnutzen

// ✅ SonarQube-Lösung:

public void readFile(String path) throws IOException {

try (FileInputStream fis = new FileInputStream(path)) {

// Auto-close durch try-with-resources

// Garantiert, auch bei Exceptions!

}

}

2. Vulnerabilities 🔐

Was sind Vulnerabilities in SonarQube?

Security-Issues in deinem Code – zusätzlich zu OWASP’s Dependency-Checks!

Beispiel 1: SQL-Injection-Risiko

// ❌ SonarQube findet: SQL-Injection-Risiko

public User findUser(String input) {

String sql = "SELECT * FROM users WHERE name = '" + input + "'";

// Direkt String-Concatenation = SQL-Injection!

}

// Security-Perspektive:

// - Input: "admin' OR '1'='1"

// - SQL wird: SELECT * FROM users WHERE name = 'admin' OR '1'='1'

// - Ergebnis: ALLE User zurückgegeben!

// - Angreifer bekommt komplette User-Tabelle

// ✅ SonarQube-Lösung:

public User findUser(String input) {

String sql = "SELECT * FROM users WHERE name = ?";

return jdbcTemplate.queryForObject(sql, new Object[]{input}, ...);

// Prepared Statement = sicher vor Injection

}

Beispiel 2: Hardcoded-Credentials

// ❌ SonarQube findet: Hardcoded-Credentials

public void connect() {

String password = "admin123";

// Hardcoded = Security-Risk!

}

// Security-Perspektive:

// - Code landet in Git

// - Git ist auf GitHub (public!)

// - Angreifer findet Password

// - Produktions-System kompromittiert!

// ✅ SonarQube-Lösung:

public void connect() {

String password = System.getenv("DB_PASSWORD");

// Aus Environment-Variable = sicher

// Nie im Code, nie in Git!

}

3. Code Smells 👃

Was sind Code Smells?

Code, der funktioniert, aber schlecht wartbar ist. Nicht „falsch“, aber „problematisch“.

Beispiel 1: Cognitive Complexity zu hoch

// ❌ SonarQube findet: Cognitive Complexity 25 (Limit: 15)

public void processOrder(Order order) {

if (order != null) {

if (order.isValid()) {

if (order.hasItems()) {

if (order.getCustomer() != null) {

if (order.getCustomer().isActive()) {

if (order.getTotalAmount() > 0) {

// 6 verschachtelte Bedingungen!

// Process...

}

}

}

}

}

}

}

// ✅ SonarQube-Lösung: Early Returns

public void processOrder(Order order) {

if (order == null || !order.isValid() || !order.hasItems()) {

throw new InvalidOrderException("Order validation failed");

}

Customer customer = order.getCustomer();

if (customer == null || !customer.isActive()) {

throw new InvalidCustomerException("Invalid customer");

}

if (order.getTotalAmount() <= 0) {

throw new InvalidAmountException("Amount must be positive");

}

// Process... (nur 3 Bedingungen statt 6!)

}

Warum das wichtig ist:

- Cognitive Complexity 6 → 15 Minuten Verständnis

- Cognitive Complexity 25 → 2+ Stunden Verständnis

- Bei Bugs? Noch länger!

Beispiel 2: Code-Duplication

// ❌ SonarQube findet: Duplicated Code (kopiert in 15 Methoden!)

public double calculatePriceWithTax(double price) {

return price * 1.19; // Magic Number + Duplication!

}

// Security-Perspektive:

// - Steuer ändert sich

// - 15 Stellen müssen geändert werden

// - 1 vergessen = falsche Rechnungen = rechtliche Probleme!

// ✅ SonarQube-Lösung:

public class TaxCalculator {

private static final double TAX_RATE = 0.19;

public double calculatePriceWithTax(double price) {

return price * (1 + TAX_RATE);

}

}

🔧 SonarQube Setup: Schritt für Schritt

Option 1: Docker (empfohlen für lokales Testing)

Warum Docker?

Schnell, isoliert, keine Installation nötig – perfekt für lokale Tests bevor du deine Pipeline anpasst!

# SonarQube mit Docker starten docker run -d --name sonarqube \ -p 9000:9000 \ sonarqube:lts-community # Nach ~2 Minuten erreichbar auf: http://localhost:9000 # Default-Login: admin / admin (beim ersten Login ändern!)

Was passiert hier?

docker run -d

→ Startet Container im Detached-Mode (Hintergrund)--name sonarqube

→ Container heißt „sonarqube“ (für leichte Verwaltung)-p 9000:9000

→ Port 9000 von Container auf Host mappen → Erreichbar via http://localhost:9000sonarqube:lts-community

→ Community Edition (kostenlos!) → LTS = Long-Term-Support Version (stabil!)

Security-Perspektive:

- ✅ Isoliert in Container = keine Host-Konflikte

- ✅ Einfach zu löschen nach Tests

- ⚠️ WICHTIG: Nie mit Default-Credentials in Production!

- ⚠️ WICHTIG: Exponiere Port 9000 NICHT ins Internet!

Nach dem Start:

# Logs checken (falls Probleme): docker logs sonarqube # SonarQube stoppen: docker stop sonarqube # SonarQube löschen: docker rm sonarqube

Option 2: SonarCloud (empfohlen für CI/CD)

Warum SonarCloud?

Kostenlos für Open-Source, keine Server-Wartung, automatische Backups!

Setup in 4 Schritten:

- Account erstellen: https://sonarcloud.io

- Organization anlegen (z.B. „java-fleet-anna“)

- Projekt importieren (GitHub-Integration mit OAuth)

- Token generieren für Pipeline-Zugriff

Token generieren (wichtig für Pipeline!):

# In SonarCloud: # 1. My Account → Security # 2. Generate Token # 3. Name: "GitHub Actions CI/CD" # 4. Type: "Project Analysis Token" # 5. Expires: Never (oder 90 Tage für höhere Security) # Token sieht aus wie: sqp_1234567890abcdef... # WICHTIG: Nur einmal angezeigt - sofort kopieren!

Vorteil gegenüber Self-Hosted:

- ☁️ Keine eigene Infrastruktur nötig

- 🔒 Automatische Backups und Updates

- 📊 Historische Metriken bleiben erhalten

- 💰 Kostenlos für Open-Source!

🚀 SonarQube in GitHub Actions integrieren

Der vollständige Workflow

Jetzt orchestrieren wir alle Quality-Tools – das ist der Moment, wo alles zusammenkommt!

name: Complete Quality Pipeline

on:

push:

branches: [ main, develop ]

pull_request:

branches: [ main ]

jobs:

quality-check:

runs-on: ubuntu-latest

steps:

# SCHRITT 1: Code auschecken

- name: Checkout Code

uses: actions/checkout@v3

with:

fetch-depth: 0 # ⚠️ Wichtig für SonarQube!

# SCHRITT 2: Java einrichten

- name: Set up JDK 21

uses: actions/setup-java@v3

with:

distribution: 'temurin'

java-version: '21'

# SCHRITT 3: Build & Test

- name: Build with Maven

run: mvn clean verify

# SCHRITT 4: Security-Checks (aus Teil 2)

- name: OWASP Dependency Check

run: |

mvn org.owasp:dependency-check-maven:check \

-DfailBuildOnCVSS=7

# SCHRITT 5: Container bauen & scannen

- name: Build Docker Image

run: docker build -t myapp:${{ github.sha }} .

- name: Trivy Container Scan

uses: aquasecurity/trivy-action@master

with:

image-ref: myapp:${{ github.sha }}

severity: 'CRITICAL,HIGH'

exit-code: '1'

# SCHRITT 6: Coverage (aus Teil 3)

- name: JaCoCo Coverage Check

run: mvn jacoco:check

# SCHRITT 7: SonarQube Quality Gate (NEU!)

- name: SonarQube Scan

uses: sonarsource/sonarqube-scan-action@master

env:

SONAR_TOKEN: ${{ secrets.SONAR_TOKEN }}

SONAR_HOST_URL: ${{ secrets.SONAR_HOST_URL }}

- name: SonarQube Quality Gate

uses: sonarsource/sonarqube-quality-gate-action@master

timeout-minutes: 5

env:

SONAR_TOKEN: ${{ secrets.SONAR_TOKEN }}

with:

scanMetadataReportFile: target/sonar/report-task.txt

# FINALE: Alle Quality-Checks bestanden!

- name: Success Message

if: success()

run: |

echo "🎉 Alle Quality-Gates bestanden!"

echo "✅ OWASP: Keine kritischen Dependencies"

echo "✅ Trivy: Container sicher"

echo "✅ JaCoCo: Coverage ausreichend"

echo "✅ SonarQube: Code-Quality OK"

Was passiert hier? Schritt für Schritt erklärt:

SCHRITT 1: Checkout mit fetch-depth: 0

fetch-depth: 0 # ⚠️ Warum das wichtig ist:

- Default:

fetch-depth: 1= nur letzter Commit - Problem: SonarQube braucht Git-History für Diff-Analyse

- Ohne History: SonarQube sieht nur aktuellen Stand

- Mit

fetch-depth: 0: Komplette History = bessere Analyse!

SCHRITT 4: OWASP Dependency Check

-DfailBuildOnCVSS=7 # Was bedeutet das? # - CVSS = Common Vulnerability Scoring System (0-10) # - 7.0-8.9 = HIGH Severity # - 9.0-10.0 = CRITICAL Severity # - Fail = Build bricht ab bei CVSS ≥ 7.0

Warum 7.0?

Industry-Standard! Alles darunter ist meist „Won’t Fix“ in Production.

SCHRITT 5: Trivy Container Scan

severity: 'CRITICAL,HIGH' # Nur kritische Findings exit-code: '1' # Fail bei Fund

SCHRITT 6: JaCoCo Coverage

mvn jacoco:check # Nutzt deine pom.xml Konfiguration aus Teil 3 # Fail wenn unter Minimum (z.B. 80%)

SCHRITT 7: SonarQube Quality Gate

timeout-minutes: 5 # ⚠️ Wichtig!

Warum Timeout?

- Kleine Projekte: 30-60 Sekunden

- Große Projekte: 2-5 Minuten

- Ohne Timeout: Hängende Builds möglich!

Wichtig: scanMetadataReportFile zeigt auf SonarQube’s Report – das braucht der Quality Gate Action!

🎛️ SonarQube Konfiguration: sonar-project.properties

Erstelle sonar-project.properties im Projekt-Root:

# ============================================================ # PROJEKT-IDENTIFIER (eindeutig!) # ============================================================ sonar.projectKey=java-fleet-anna-userservice sonar.organization=java-fleet # ============================================================ # SOURCE & BUILD-PFADE # ============================================================ sonar.sources=src/main/java sonar.tests=src/test/java sonar.java.binaries=target/classes # ============================================================ # EXCLUSIONS (was NICHT scannen?) # ============================================================ sonar.exclusions=**/generated/**,**/*DTO.java,**/*Config.java sonar.test.exclusions=**/test/** # ============================================================ # COVERAGE-REPORT (JaCoCo-Integration!) # ============================================================ sonar.coverage.jacoco.xmlReportPaths=target/site/jacoco/jacoco.xml # ============================================================ # JAVA-VERSION & ENCODING # ============================================================ sonar.java.source=21 sonar.sourceEncoding=UTF-8

Wichtige Exclusions erklärt:

**/generated/**

→ Auto-generierter Code (z.B. Lombok, JPA Metamodel)

→ Warum excluden? Du hast den Code nicht geschrieben!

**/*DTO.java

→ Simple Data-Objekte (meist nur Getter/Setter)

→ Warum excluden? Keine echte Business-Logik, viele False-Positives

**/*Config.java

→ Spring-Konfigurationen

→ Warum excluden? Oft Annotations ohne Logic = False-Positives

Warum überhaupt Exclusions?

- ⏱️ Schnellere Scans: Weniger Code = schnellere Analyse

- 🎯 Focus: Nur echte Business-Logik prüfen

- 📉 Weniger False-Positives: Weniger Noise in Reports

Security-Tipp:

Excludiere NIEMALS Security-kritische Bereiche! Auth, Payments, Permissions = immer scannen!

🎯 Quality Gates konfigurieren: Was ist „gut genug“?

Die Standard-Quality-Gates

SonarQube hat Default-Quality-Gates, die für 80% der Projekte passen:

✅ Coverage ≥ 80% ✅ Duplications < 3% ✅ Maintainability Rating ≥ A ✅ Reliability Rating ≥ A ✅ Security Rating ≥ A ✅ Security Hotspots Reviewed = 100%

Aber: „Gut genug“ ist projekt-spezifisch!

Anna’s Custom Quality Gate

Anna und ich haben für ihr Projekt definiert:

# Custom Quality Gate: "Production-Ready Code" Coverage: New Code: ≥ 85% # Neuer Code MUSS gut getestet sein Overall: ≥ 75% # Legacy darf weniger haben Bugs: New Code: 0 # Keine neuen Bugs! Overall: ≤ 5 # Max 5 Legacy-Bugs erlaubt Vulnerabilities: New Code: 0 # Security ist nicht verhandelbar! Overall: ≤ 2 # Max 2 Low-Risk Legacy-Issues Code Smells: New Code: ≤ 10 # Neuer Code darf 10 Smells haben Overall: ≤ 100 # Legacy darf mehr haben (iterativ reduzieren!) Duplications: New Code: < 2% # Neuer Code darf kaum Duplikation haben Overall: < 5% # Legacy tolerierbar Technical Debt: New Code: < 1h # Neue Features: Max 1h Cleanup Overall: < 30 days # Gesamt-Debt: Max 30 Tage Cleanup

Warum unterschiedliche Standards für „New Code“ vs. „Overall“?

Die Realität:

- Legacy-Code ist oft „historisch gewachsen“

- Vielleicht vor 10 Jahren geschrieben

- Andere Standards damals

- Komplett refactoren = unrealistisch!

- Neuer Code hat keine Ausreden

- Du kennst Best Practices

- Du hast die Tools

- Du kannst es richtig machen!

Code Sentinel’s Tipp:

„Start mit relaxten Gates für Legacy, dann iterativ verschärfen! Niemand kann 500.000 Zeilen Legacy-Code über Nacht perfekt machen. Aber neuer Code? DA können wir Standards setzen!“

📊 Technical Debt verstehen: Die Realität

Was ist Technical Debt?

Technical Debt = Zeit, die du brauchen würdest, um Code auf „clean“ zu bringen.

Anna’s Projekt – Vor SonarQube:

Total Technical Debt: 45 days ├─ Code Smells: 30 days ├─ Bugs: 10 days ├─ Duplications: 3 days └─ Complexity: 2 days

Das bedeutet konkret:

Ein Entwickler bräuchte 45 Arbeitstage (= 9 Wochen!), um den Code „clean“ zu machen.

Debt-Ratio: Die wichtigste Metrik

Debt Ratio = Technical Debt / Development Cost Anna's Projekt: Technical Debt: 45 days Code Size: 50.000 LoC Avg. Development Rate: 500 LoC/day Development Cost: 100 days Debt Ratio = 45 / 100 = 45%

Interpretation des Debt-Ratio:

- ✅ < 5%: Sehr sauberer Code (best practices!)

- ⚠️ 5-10%: Akzeptabel (normal für Projekte)

- 🔴 10-20%: Problematisch (sollte reduziert werden)

- 💣 > 20%: Kritisch! (dringender Handlungsbedarf!)

Anna’s 45%: 💥 KATASTROPHE!

Was bedeutet 45% Debt-Ratio praktisch?

- Fast die Hälfte der Entwicklungszeit geht für „Aufräumen“ drauf

- Neue Features dauern doppelt so lange (wegen Complexity)

- Bugs häufen sich (wegen schlechtem Code)

- Onboarding neuer Devs wird zum Alptraum

🔍 SonarQube in Action: Anna’s Code-Audit

Vor SonarQube-Integration

Anna's Pipeline (vor Teil 4): ✅ Build: Success ✅ Tests: 150/150 passing ✅ Coverage: 95% ✅ OWASP: No CVEs ✅ Trivy: No vulnerabilities Pipeline: GREEN 🟢

Anna: „Alles grün! Wir können deployen!“

Nach SonarQube-Integration

Anna's Pipeline (nach Teil 4): ✅ Build: Success ✅ Tests: 150/150 passing ✅ Coverage: 95% ✅ OWASP: No CVEs ✅ Trivy: No vulnerabilities ❌ SonarQube Quality Gate: FAILED Issues found: ├─ 87 Code Smells (Cognitive Complexity, Magic Numbers) ├─ 12 Bugs (Potential NullPointerExceptions) ├─ 3 Vulnerabilities (SQL-Injection risks) └─ Technical Debt: 45 days Pipeline: RED 🔴

Anna: „OH GOTT! Was ist da los?!“

Die häufigsten Issues in Anna’s Code

Issue #1: Cognitive Complexity zu hoch

// ❌ BEFORE (Cognitive Complexity = 47)

public void processOrder(Order order) {

if (order != null) {

if (order.isValid()) {

if (order.hasItems()) {

if (order.getCustomer() != null) {

if (order.getCustomer().isActive()) {

if (order.getTotalAmount() > 0) {

// Process...

}

}

}

}

}

}

}

// ✅ AFTER (Cognitive Complexity = 5)

public void processOrder(Order order) {

validateOrder(order);

validateCustomer(order.getCustomer());

validateAmount(order.getTotalAmount());

// Process...

}

private void validateOrder(Order order) {

if (order == null || !order.isValid() || !order.hasItems()) {

throw new InvalidOrderException("Order validation failed");

}

}

private void validateCustomer(Customer customer) {

if (customer == null || !customer.isActive()) {

throw new InvalidCustomerException("Customer validation failed");

}

}

private void validateAmount(double amount) {

if (amount <= 0) {

throw new InvalidAmountException("Amount must be positive");

}

}

Was hat Anna gelernt?

- ✅ Early returns statt tiefer Verschachtelung

- ✅ Validation-Methoden extrahieren (Single Responsibility!)

- ✅ Klare Fehler-Messages (Debugging wird einfacher)

Technical Debt reduziert: 2 days → 30 minutes

Security-Perspektive:

- Bessere Error-Messages = besseres Logging

- Besseres Logging = schnellere Incident-Response

- Einfacher Code = weniger versteckte Bugs

Issue #2: Magic Numbers

// ❌ BEFORE

public double calculateDiscount(Order order) {

if (order.getTotalAmount() > 100) {

return order.getTotalAmount() * 0.1;

} else if (order.getTotalAmount() > 50) {

return order.getTotalAmount() * 0.05;

}

return 0;

}

// ✅ AFTER

public class DiscountCalculator {

private static final double LARGE_ORDER_THRESHOLD = 100.0;

private static final double MEDIUM_ORDER_THRESHOLD = 50.0;

private static final double LARGE_ORDER_DISCOUNT = 0.1;

private static final double MEDIUM_ORDER_DISCOUNT = 0.05;

public double calculateDiscount(Order order) {

double amount = order.getTotalAmount();

if (amount > LARGE_ORDER_THRESHOLD) {

return amount * LARGE_ORDER_DISCOUNT;

} else if (amount > MEDIUM_ORDER_THRESHOLD) {

return amount * MEDIUM_ORDER_DISCOUNT;

}

return 0;

}

}

Was hat Anna gelernt?

- ✅ Konstanten statt Magic Numbers

- ✅ Selbst-dokumentierender Code (keine Kommentare nötig!)

- ✅ Einfacher zu ändern (Business-Regel-Änderungen an einer Stelle)

Praktischer Nutzen:

- Marketing sagt: „10% → 15% Discount!“

- Änderung: Eine Konstante, eine Stelle

- Mit Magic Numbers? 47 Stellen finden und ändern!

Issue #3: Potential NullPointerException

// ❌ BEFORE

public String formatCustomerName(Customer customer) {

return customer.getFirstName().toUpperCase() + " " +

customer.getLastName().toUpperCase();

// Was wenn customer.getFirstName() = null?

}

// ✅ AFTER

public String formatCustomerName(Customer customer) {

if (customer == null) {

return "UNKNOWN";

}

String firstName = Optional.ofNullable(customer.getFirstName())

.orElse("");

String lastName = Optional.ofNullable(customer.getLastName())

.orElse("");

return (firstName + " " + lastName).trim().toUpperCase();

}

Was hat Anna gelernt?

- ✅ Defensive Programmierung (immer null-checks!)

- ✅ Optional für Null-Safety

- ✅ Sinnvolle Defaults (besser „UNKNOWN“ als Crash)

Security-Perspektive:

- NullPointerException = Service-Disruption

- Stack-Trace könnte sensitive Infos leaken

- Defensive Coding = robustere Software

🎓 Modul 1 Complete: Die vollständige Quality-Pipeline

Was du jetzt kannst

Nach 4 Wochen und 4 Blog-Posts hast du eine Production-Ready CI/CD-Pipeline gebaut!

✅ Teil 1: Pipeline-Basics

- Erste GitHub Actions / Jenkins Pipeline

- Automatische Builds + Tests

- CI/CD-Grundlagen verstehen

✅ Teil 2: Security-Gates

- OWASP Dependency Check integrieren

- Trivy Container-Scanning

- CVE-Reports lesen und handeln

✅ Teil 3: Coverage-Gates

- JaCoCo Test-Coverage messen

- Coverage-Metriken richtig interpretieren

- Sinnvolle vs. nutzlose Tests unterscheiden

✅ Teil 4: Quality-Gates

- SonarQube Code-Quality prüfen

- Technical Debt quantifizieren

- Custom Quality-Gates definieren

- Alle Tools orchestrieren!

Die vollständige Pipeline-Übersicht

┌─────────────────────────────────────────────────────┐

│ DEINE PRODUCTION-READY PIPELINE │

└─────────────────────────────────────────────────────┘

1. CODE PUSH

└─> GitHub / GitLab / Bitbucket

2. BUILD & TEST

├─> Maven / Gradle Build

└─> Unit + Integration Tests

3. SECURITY-GATES (Teil 2)

├─> OWASP Dependency Check

│ └─> Fail bei CVSS ≥ 7.0

└─> Trivy Container Scan

└─> Fail bei Critical/High

4. COVERAGE-GATE (Teil 3)

└─> JaCoCo Coverage Check

└─> Fail wenn < 80%

5. QUALITY-GATE (Teil 4)

└─> SonarQube Analysis

├─> Code Smells < Threshold

├─> Bugs = 0

├─> Vulnerabilities = 0

└─> Technical Debt < Limit

6. ALLE GATES BESTANDEN? ✅

└─> DEPLOY! 🚀

7. IRGENDEIN GATE FAILED? ❌

└─> FIX IT! 🔧

🏆 Anna’s Erfolg: Von 45 Days Debt zu 5 Days

Die 4-Wochen-Journey

Woche 1 (Nach Teil 1):

Anna's Metrics: ├─ Pipeline: Manual Deploys ├─ Build Time: 15 minutes └─ Quality: "Sieht gut aus"

Woche 2 (Nach Teil 2):

Anna's Metrics: ├─ Pipeline: Automated mit Security ├─ CVEs Found: 23 (alle gefixt!) └─ Container: Sicher mit Distroless

Woche 3 (Nach Teil 3):

Anna's Metrics: ├─ Coverage: 95% (vorher: unbekannt) ├─ Useless Tests Found: 42 └─ Echte Coverage: 87% (viel realistischer!)

Woche 4 (Nach Teil 4):

Anna's Metrics: ├─ Technical Debt: 45 days → 5 days ├─ Code Smells: 87 → 12 ├─ Bugs: 12 → 0 ├─ Complexity: Avg 47 → Avg 8 └─ Quality Gate: PASSING! ✅

Anna’s Fazit:

„Vor 4 Wochen dachte ich, unsere Pipeline ist perfekt. Jetzt weiß ich: Sie war nur ‚funktional‘ – aber nicht ‚production-ready‘. Mit SonarQube habe ich endlich Klarheit über Code-Quality!“

✅ Checkpoint: Hast du es geschafft?

Teste dein Wissen! Check die Boxen, wenn du es kannst:

SonarQube-Basics

- [ ] Ich kann SonarQube mit Docker lokal starten

- [ ] Ich verstehe den Unterschied zwischen Bugs, Vulnerabilities, Code Smells

- [ ] Ich kann

sonar-project.propertieskonfigurieren - [ ] Ich weiß, welche Exclusions sinnvoll sind

Pipeline-Integration

- [ ] Ich kann SonarQube in GitHub Actions integrieren

- [ ] Ich verstehe, warum

fetch-depth: 0wichtig ist - [ ] Ich kann alle 4 Quality-Gates (OWASP, Trivy, JaCoCo, SonarQube) orchestrieren

- [ ] Ich kann den Pipeline-Flow von Build bis Deploy erklären

Quality-Gates

- [ ] Ich kann Custom Quality-Gates definieren

- [ ] Ich verstehe den Debt-Ratio und kann ihn interpretieren

- [ ] Ich weiß, warum „New Code“ strengere Gates haben sollte

- [ ] Ich kann Technical Debt in Business-Sprache erklären

Praktische Skills

- [ ] Ich kann Cognitive Complexity reduzieren (Refactoring)

- [ ] Ich kann Magic Numbers durch Konstanten ersetzen

- [ ] Ich kann Null-Safety mit Optional implementieren

- [ ] Ich kann aus SonarQube-Reports lernen und Code verbessern

Weniger als 12 Checkboxen? Lies nochmal die relevanten Abschnitte!

Alle Checkboxen? 🎉 Herzlichen Glückwunsch! Du hast Modul 1 gemeistert!

💬 Real Talk: Freitagnachmittag-Runde

Java Fleet Büro, Freitag 16:30 Uhr. Elyndra holt sich Kaffee, Nova scrollt durch SonarQube-Reports, Cassian steht am Whiteboard.

Nova: „Code Sentinel, 45 Tage Technical Debt – ist das viel?“

Code Sentinel: „Kritisch. Alles über 20 ist Problemzone.“

Elyndra (skeptisch): „Kommt drauf an. Legacy-System? Völlig normal.“

Code Sentinel: „Normal heißt nicht gut.“

Cassian (dreht sich um): „Historisch gesehen ist ‚Technical Debt‘ ein Marketing-Begriff aus 1992. Ward Cunningham. Die Metapher hinkt.“

Nova: „Häh? Wieso?“

Cassian: „Finanz-Debt sammelt Zinsen. Code-Debt sammelt… was genau? Bugs? Manchmal. Manchmal auch nicht.“

Elyndra: „Danke, Cassian. Sehr hilfreich.“ (leicht genervt)

Code Sentinel: „Das Konzept funktioniert trotzdem. Gibt uns Metriken.“

Cassian: „Metriken die SonarQube aus Luft greift. ‚Ein Tag Aufräumen‘ – basierend auf was? Deren Annahmen über Entwickler-Speed.“

Nova (verwirrt): „Also… ignorieren?“

Elyndra: „Nein. Nutzen, aber nicht blind vertrauen. Ich hab Projekte mit 60 Tagen Debt die laufen. Und welche mit 5 Tagen die ständig crashen.“

Code Sentinel: „Weil die Metrics nicht alles zeigen.“

Cassian: „Genau mein Punkt.“

Nova: „Aber… was mach ich jetzt?“

Elyndra: „Fix die Blocker. Der Rest? Schau’s dir an, entscheide selbst.“

Code Sentinel (seufzt): „Oder: Fix alles Critical und High. Systematisch.“

Cassian: „Oder: Versteh erst das Business-Risiko, dann priorisiere.“

Nova: „Ihr seid euch auch mal nicht einig, oder?“

Elyndra (lacht): „Willkommen im echten Entwickler-Leben.“

Cassian (zurück zum Whiteboard): „Übrigens: SonarQube basiert auf 2007er Erkenntnissen. Die Definition von ‚Code Smell‘ ist…“

Code Sentinel: „Cassian. Bitte.“

Nova (grinst): „Okay, ich fang einfach an. Mal sehen was passiert.“

Elyndra: „Beste Einstellung. Schönes Wochenende.“

❓ FAQ – Häufige Fragen zu SonarQube

1. Wie lange dauert ein SonarQube-Scan?

Antwort: Abhängig von Projekt-Größe:

- Klein (< 10.000 LoC): ~1-2 Minuten

- Mittel (10.000-100.000 LoC): ~3-8 Minuten

- Groß (> 100.000 LoC): ~10-30 Minuten

Code Sentinel’s Tipp:

„Bei großen Projekten: SonarQube-Scan nur auf

mainBranch, nicht bei jedem Feature-Branch! Oder: Nur geänderte Files scannen mitsonar.scm.forceReloadAll=false„

2. Kostet SonarQube Geld?

Antwort: Kommt drauf an:

- SonarQube Community Edition: ✅ Kostenlos, Open-Source

- SonarCloud: ✅ Kostenlos für Open-Source, 💰 bezahlt für Private Repos

- SonarQube Developer/Enterprise Edition: 💰 Bezahlt, für große Teams

Für die meisten Projekte: Community Edition oder SonarCloud Free reichen!

3. Was ist der Unterschied zwischen OWASP und SonarQube Vulnerabilities?

Antwort:

- OWASP Dependency Check: Findet CVEs in Dependencies (externe Libraries)

- SonarQube: Findet Vulnerabilities in deinem Code (SQL-Injection, Hardcoded-Credentials, etc.)

Beide zusammen: Comprehensive Security-Checks! 🛡️

4. Kann ich SonarQube-Rules customizen?

Antwort: Ja! Du kannst:

- Rules aktivieren/deaktivieren

- Severity ändern (z.B. „Warning“ → „Blocker“)

- Eigene Custom-Rules schreiben (mit Regex oder Java-AST)

- Quality-Profiles für verschiedene Projekte/Teams

Code Sentinel’s Tipp:

„Start mit Default-Ruleset, dann iterativ anpassen! Nicht sofort alle Rules aktivieren – das überfordert das Team.“

5. Wie gehe ich mit Legacy-Code um? Der hat 1.000 Issues!

Antwort: Iterativer Ansatz!

- Quality Gate für „New Code“ streng setzen (z.B. 0 Bugs)

- Quality Gate für „Overall Code“ relaxed lassen (z.B. ≤ 100 Bugs)

- Jede Woche: 10-20 Legacy-Issues fixen („Boy Scout Rule“)

- Nach 6 Monaten: Legacy-Code ist deutlich besser!

Anna’s Erfolg: 45 days → 5 days in 4 Wochen mit diesem Ansatz!

6. Muss ich wirklich ALLE Code Smells fixen?

Antwort: Nein! Priorisiere:

- Blocker/Critical: Sofort fixen!

- Major: Innerhalb 1-2 Sprints

- Minor: Nice-to-have, wenn Zeit ist

- Info: Ignorieren OK

Code Sentinel’s Tipp:

„Technical Debt ist wie Finanz-Debt: Zu viel ist schlecht, aber etwas Debt ist OK. Focus auf High-Impact-Issues!“

7. Was macht ihr bei zwischenmenschlichen Spannungen im Team? 🤔

Antwort: Gute Frage… Manche Geschichten passen nicht in Tech-Blogs. Die gehören eher zu Herz Schmerz und private logs. Aber das ist ein anderes Kapitel. 📖

8. Kann SonarQube auch Frontend-Code (JavaScript, TypeScript)?

Antwort: Ja! SonarQube unterstützt:

- JavaScript / TypeScript

- HTML / CSS

- React / Vue / Angular

- Python, Go, Kotlin, Swift, …

Über 30 Sprachen! Perfect für Full-Stack-Projekte!

📖 CI/CD Mastery – Alle 12 Teile im Überblick

✅ MODUL 1: Foundations & Basics (KOMPLETT!)

- Teil 1: Erste Pipeline – Von Manual zu Automatisch ✅

- Teil 2: Security Gates – OWASP & Trivy ✅

- Teil 3: Coverage Gates – JaCoCo ✅

- Teil 4: Quality Gates – SonarQube ✅ ← DU BIST HIER

📅 MODUL 2: Container-Optimization

- Teil 5 : Multi-Stage Docker Builds optimieren

- Teil 6 : Container Security – SBOM & Supply Chain

- Teil 7 : Registry Integration & Image-Management

📅 MODUL 3: Deployment-Strategien

- Teil 8 : Blue-Green Deployments

- Teil 9 : Canary Releases & Kubernetes

- Teil 10: GitOps & Environment-Management

📅 MODUL 4: Enterprise & Advanced

- Teil 11: Jenkins Enterprise – Shared Libraries

- Teil 12: Multi-Platform CI/CD & Finale

Alle Teile der Serie findest du hier.

🎯 Was kommt nächste Woche?

Teil 5 (21.11): Multi-Stage Docker Builds optimieren

Das Problem: Deine Pipeline braucht 20 Minuten für Docker-Builds – lokal sind’s nur 2 Minuten. Warum?

Die Lösung: Multi-Stage Builds + Layer-Caching + Optimierung!

Das lernst du:

- ✅ Multi-Stage Builds richtig nutzen

- ✅ Layer-Caching verstehen und optimieren

- ✅ Build-Zeit von 20 Minuten auf 2 Minuten

- ✅ Image-Size von 1 GB auf 100 MB reduzieren

Elyndra’s Question: „Code Sentinel, warum dauert der Build in der Pipeline 20 Minuten wenn er lokal 2 Minuten dauert? Das macht doch keinen Sinn!“

Zeit für Container-Optimization! 🐳

🚀 Deine Challenge: Quality-Pipeline aufbauen!

Diese Woche ist deine Challenge:

Level 1: Basic Setup

- SonarQube lokal mit Docker starten

- Ein kleines Projekt scannen

- Die 5 häufigsten Issues verstehen

Level 2: Pipeline-Integration

- SonarQube in GitHub Actions integrieren

- Quality Gate konfigurieren

- Alle 4 Gates orchestrieren (OWASP + Trivy + JaCoCo + SonarQube)

Level 3: Code-Improvement

- Top 10 Issues aus SonarQube fixen

- Technical Debt um 50% reduzieren

- Quality Gate PASSING erreichen! ✅

Teile deine Erfolge:

- Twitter/X: @JavaFleetSystems #CICDMastery

- LinkedIn: #QualityGates #SonarQube

- Kommentare unten!

🔗 Externe Links – Teil 4: Quality Gates & SonarQube

Für Einsteiger 🌱

| Ressource | Beschreibung |

|---|---|

| SonarQube Docs | Offizielle Dokumentation |

| SonarCloud | Kostenlose Cloud-Version für Open Source |

| Quality Gates Intro | Was sind Quality Gates? |

SonarQube Setup 🔧

| Ressource | Beschreibung |

|---|---|

| SonarQube Installation | Server-Installation |

| Docker Installation | SonarQube mit Docker |

| SonarScanner | Scanner CLI |

| Maven Plugin | SonarScanner für Maven |

| Gradle Plugin | SonarScanner für Gradle |

Quality Gates & Metriken 📊

| Ressource | Beschreibung |

|---|---|

| Quality Gates | Quality Gate Konfiguration |

| Metrics Definition | Alle Metriken erklärt |

| Clean as You Code | SonarSource Philosophie |

| New Code Definition | New Code Period |

Code Quality Regeln 📏

| Ressource | Beschreibung |

|---|---|

| Java Rules | Alle Java-Regeln |

| Rule Types | Bug, Vulnerability, Code Smell |

| Security Hotspots | Security-relevante Stellen |

| Quality Profiles | Regel-Profile anpassen |

Technical Debt 💸

| Ressource | Beschreibung |

|---|---|

| Technical Debt | Debt-Berechnung erklärt |

| SQALE Method | SQALE Methodologie |

| Martin Fowler – Tech Debt | Klassiker von Martin Fowler |

| Tech Debt Quadrant | Bewusst vs. Unbewusst |

CI/CD Integration 🔄

| Ressource | Beschreibung |

|---|---|

| GitHub Actions | SonarQube in GitHub Actions |

| GitLab CI | SonarQube in GitLab CI |

| Jenkins | SonarQube in Jenkins |

| Azure DevOps | SonarQube in Azure |

| Pull Request Analysis | PR-Dekoration |

Alternative Tools 🛠️

| Tool | Beschreibung |

|---|---|

| Checkstyle | Java Code Style Checker |

| PMD | Source Code Analyzer |

| SpotBugs | FindBugs Nachfolger |

| Error Prone | Google’s Java Compiler Plugin |

| Codacy | Automated Code Review |

| CodeClimate | Code Quality Platform |

Code Coverage 📈

| Ressource | Beschreibung |

|---|---|

| JaCoCo | Java Code Coverage |

| JaCoCo Maven Plugin | Maven Integration |

| Coverage Import | Coverage in SonarQube |

| Test Execution | Test-Parameter |

Best Practices 📚

| Ressource | Beschreibung |

|---|---|

| Clean Code | SonarSource Clean Code |

| Cognitive Complexity | Komplexitäts-Metrik erklärt |

| OWASP Top 10 | Security Best Practices |

| Google Java Style | Google Style Guide |

Fortgeschritten 🌳

| Ressource | Beschreibung |

|---|---|

| Custom Rules | Eigene Regeln schreiben |

| Web API | SonarQube REST API |

| Webhooks | Event Notifications |

| Branch Analysis | Multi-Branch Support |

🎉 Fazit: Modul 1 Complete – Du bist jetzt CI/CD-ready!

Glückwunsch! 🎊 Nach 4 Wochen hast du:

✅ Teil 1: Deine erste Pipeline gebaut

✅ Teil 2: Security-Gates mit OWASP & Trivy

✅ Teil 3: Coverage-Gates mit JaCoCo

✅ Teil 4: Quality-Gates mit SonarQube

Das bedeutet:

- 🚀 Du kannst Production-Ready Pipelines bauen

- 🛡️ Du kennst alle wichtigen Quality-Gates

- 📊 Du kannst Code-Quality systematisch messen

- 🎯 Du weißt, was „Production-Ready“ wirklich bedeutet

Anna’s Transformation:

„Vor 4 Wochen: ‚Pipeline ist grün = alles gut!‘

Heute: ‚Grün bedeutet: Security ✅, Coverage ✅, Quality ✅, Debt unter Kontrolle ✅ – JETZT ist es gut!'“

Nächste Woche: MODUL 2 startet – Container-Optimization! 🐳

Keep coding, keep learning – and keep quality high! 🚀

P.S.: Manchmal ist es interessant zu sehen, was Entwickler wirklich bewegt – nicht nur technisch. Falls du neugierig bist, such mal nach „Schmerz vom Herz“ in unserer Website-Suche oben auf java-developer.online. Könnte überraschend sein… 😉

📅 Was als nächstes kommt: Modul 2 Preview

MODUL 2: Container-Optimization (ab 21.11)

Nach Modul 1 (Foundations & Quality-Gates) geht’s weiter mit Container-Optimization!

Teil 5 : Multi-Stage Docker Builds

- Warum dein Build 20 Minuten dauert (und wie du es auf 2 Minuten bekommst!)

- Layer-Caching verstehen und richtig nutzen

- Image-Size von 1 GB auf 100 MB reduzieren

- Build-Optimization Secrets die niemand erklärt

Teil 6 : Container Security – SBOM & Supply Chain

- Dein Container ist unsicher – auch wenn Tests grün sind!

- SBOM-Generation mit Syft (Software Bill of Materials)

- Supply Chain Security verstehen

- Distroless Images richtig nutzen

Teil 7 : Registry Integration & Image-Management

- Von Docker Hub zu Private Registry – der richtige Weg

- GitHub Container Registry Setup

- Image-Tagging-Strategien die skalieren

- Multi-Architecture Builds (AMD64, ARM64)

MODUL 3: Deployment-Strategien (ab 12.12)

Teil 8 : Blue-Green Deployments

- Zero-Downtime Deployments implementieren

- Automatischer Switch zwischen Environments

- Rollback in Sekunden statt Stunden

- Load-Balancer Integration praktisch

Teil 9 : Canary Releases & Kubernetes

- Von Docker Compose zu Kubernetes

- Canary Deployments richtig machen

- Metrics-basierte Rollbacks

- Helm Charts in der Pipeline

Teil 10: GitOps & Environment-Management

- Git als Single Source of Truth

- ArgoCD oder Flux? Welches wann?

- Environment-Management (dev/staging/prod) sauber trennen

- Config-Drift automatisch erkennen

MODUL 4: Enterprise & Advanced (ab 02.01)

Teil 11 : Jenkins Enterprise – Shared Libraries

- Jenkins für Teams mit 100+ Projekten skalieren

- Shared Libraries schreiben und nutzen

- Pipeline-Templates die Zeit sparen

- Configuration as Code für große Organisationen

Teil 12 : Multi-Platform CI/CD & Finale

- GitLab CI, Azure DevOps & Platform-agnostisches Design

- Zwischen Plattformen wechseln ohne neu anzufangen

- Enterprise-Patterns Zusammenfassung

- Performance-Testing in CI/CD integrieren

🎯 Nach dieser 12-Wochen-Reise kannst du:

Technisch:

- ✅ Production-Ready CI/CD Pipelines bauen

- ✅ Container sicher und optimiert deployen

- ✅ Zero-Downtime Deployments implementieren

- ✅ Multi-Platform CI/CD aufsetzen

Strategisch:

- ✅ Quality-Gates sinnvoll definieren

- ✅ Technical Debt systematisch managen

- ✅ Security in jeder Pipeline-Phase

- ✅ Enterprise-Patterns anwenden

Praktisch:

- ✅ Build-Zeit von 20 Min auf 2 Min

- ✅ Image-Size von 1 GB auf 100 MB

- ✅ Deployments ohne Downtime

- ✅ Pipelines die skalieren

Folgt Code Sentinel’s CI/CD Serie jeden Donnerstag hier im Blog.

Nächster Teil: 21. November – Multi-Stage Docker Builds! 🐳

📚 Das könnte dich auch interessieren

Tags: #CICD #SonarQube #TechnicalDebt #CodeQuality #DevOps #GitHubActions #Jenkins #QualityGates #Modul1Complete